Netfilter: Unterschied zwischen den Versionen

Chrusu (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Chrusu (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 23: | Zeile 23: | ||

[[Bild:iptables_regeln.png]] | [[Bild:iptables_regeln.png]] | ||

Ist das Ende der Regelkette erreicht (keine Regel traf zu) entscheidet die *Policy* der Kette (zu deutsch: Politik, Taktik, Vorgehensweise) darüber, was mit dem Paket zu tun ist. In einem sicherheitsbewussten System werden alle Pakete verworfen, für die keine Regel zutrifft. (prohibitive Sicherheitspolitik) | |||

Nun soll noch einmal der Weg der Pakete durch den Paketfilter ganz genau betrachtet werden: | |||

Nach Eingang eines Paketes an einer Netzwerkschnittstelle (a) wird dessen Zieladresse ausgewertet (Routing). Ein Paket mit Zieladresse dieses Rechners (b) wird anschließend durch die INPUT-Kette geprüft. Diese kann das Paket entweder verwerfen oder für die weitere Verarbeitung durchlassen. Letztendlich kann eine Anwendung die empfangenen Daten dem Nutzer zur Verfügung stellen (anzeigen, abspeichern, ...). | |||

== External Links == | == External Links == | ||

| Zeile 29: | Zeile 34: | ||

http://archiv.tu-chemnitz.de/pub/2000/0051/data/netfilter.html<br> | http://archiv.tu-chemnitz.de/pub/2000/0051/data/netfilter.html<br> | ||

http://www.pro-linux.de/t_netzwerk/print/iptables.html<br> | http://www.pro-linux.de/t_netzwerk/print/iptables.html<br> | ||

http://www.selflinux.org/selflinux/html/iptables03.html | |||

Aktuelle Version vom 12. Juni 2006, 16:02 Uhr

Info

Netfilter ist die Firewall des Linux-Kernels. Entwickelt wird das Projekt von Paul `Rusty' Russell & Michael J. Neuling.

Funktionsweise

Um die Funktion besser zu verstehen, gilt es, sich zunächst den Weg, den ein Datenpaket durch den Kernel macht, vorzustellen.

Jede Kette (INPUT, OUTPUT, FORWARD) entscheidet anhand von Regeln, ob ein Paket gelöscht oder akzeptiert wird. Wird es akzeptiert, dann reist es weiter durch das Diagramm bis es letztendlich den Rechner über den Ausgang verlassen kann.

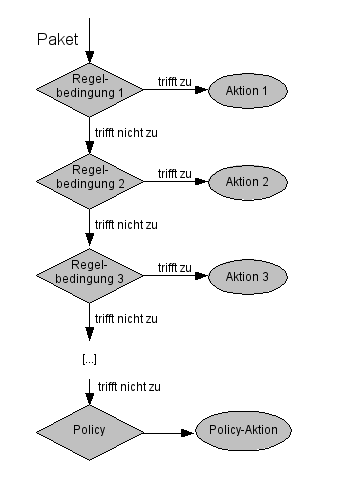

Jede Kette beinhaltet eine Checkliste von Regeln, die ungefähr so aussehen:

WENN (Filteroption) DANN Aktion (Löschen, Akzeptieren, ... des Paketes)

Die Regeln werden nacheinander solange durchlaufen, bis eine Regel auf das eingegangene Paket zutrifft.

Ist das Ende der Regelkette erreicht (keine Regel traf zu) entscheidet die *Policy* der Kette (zu deutsch: Politik, Taktik, Vorgehensweise) darüber, was mit dem Paket zu tun ist. In einem sicherheitsbewussten System werden alle Pakete verworfen, für die keine Regel zutrifft. (prohibitive Sicherheitspolitik)

Nun soll noch einmal der Weg der Pakete durch den Paketfilter ganz genau betrachtet werden:

Nach Eingang eines Paketes an einer Netzwerkschnittstelle (a) wird dessen Zieladresse ausgewertet (Routing). Ein Paket mit Zieladresse dieses Rechners (b) wird anschließend durch die INPUT-Kette geprüft. Diese kann das Paket entweder verwerfen oder für die weitere Verarbeitung durchlassen. Letztendlich kann eine Anwendung die empfangenen Daten dem Nutzer zur Verfügung stellen (anzeigen, abspeichern, ...).

External Links

http://www.rrzn.uni-hannover.de/fw_iptables.html

http://archiv.tu-chemnitz.de/pub/2000/0051/data/netfilter.html

http://www.pro-linux.de/t_netzwerk/print/iptables.html

http://www.selflinux.org/selflinux/html/iptables03.html